來源:中國電商物流網 發布時間:2022-12-15 15:10 編輯:方方

專家個人簡介

前面三期介紹了勒索攻擊的趨勢、攻擊鏈、感染分布現狀,以及華為的勒索攻擊防御整體思路,本期重點展開討論下防勒索的道與術,和華為的針對性精準阻擊方案。

在匿名化加密貨幣支付、暗網倒賣的助力下,勒索攻擊無疑成為網絡威脅中最“成功”的一種商業模式。大多數攻擊組織的初始目的是獲利,以破壞和公開商業機密為要挾,部分攻擊者的真實意圖是獵取威脅信息,謀取政治訴求。比起傳統攻擊,多重勒索是最好的獲利和實現各種復雜意圖的手段。

勒索攻擊的利潤有多高?對比一個可能“不恰當”的例子——海洛因。緬甸高山小山村里種植罌粟的農戶,以每公斤113美元的價格售出鴉片汁,途徑采購、加工和運輸,最后到不同膚色人的血管里,售價上漲10000倍。再看下勒索攻擊,贖金逐年攀升,從Wannacry300美金,到3500萬美金,勒索團伙最高每年獲利20億美金。收入10億可以定義成一個小產業,將勒索攻擊作為一種全球性商品上市流通后,攻擊團伙利用黑產配合,快速實現了多向變現。

巧妙的是,勒索攻擊的生態圈和海洛因產業的上下游配合異曲同工。“制毒”的是一個團隊,分發部署、執行由更專業的網絡滲透和攻擊團隊承接,RaaS(Ransomware-as-a-Service,勒索軟件即服務)化分工協作,開箱即用。比如,2021年勒索攻擊收入最高的家族Nefilim,將70%的利潤分配給負責入侵和部署勒索核心載荷的黑客合作對象,30%留給勒索軟件開發人員。對能例行提供受害對象的,利潤配比可提升到90/10。和海洛因一樣,勒索攻擊真正的利潤全在下游。多團隊精準配合,讓各類新老網絡攻擊手段和工具箱“大放異彩”,按需發揮。防勒索變成一個“X+勒索”的命題。這就像攻破不同組織運送一個帶毒的潘多拉盒子,網絡滲透團隊通過流行的釣魚、漏洞利用、RDP爆破等手段入侵企業;攻擊團隊負責內部執行、橫向移動,打開盒子部署勒索載荷,進一步橫移擴大戰果。盒子送進去了,打開后攜帶的“毒”可以是勒索加密軟件、竊密或是DDoS攻擊工具。多重殺傷力迫使企業承受高昂贖金、數據損失、業務中斷、行政處罰等壓力,關鍵基礎設施被攻擊,還承受民生、政治安全風險。隨著勒索攻擊從1.0的無差別廣撒網,進化到半自動定向攻擊,黑客團伙更多選擇關機機構實施精準攻擊,達到最高投資回報。中招后難恢復,直接解密基本不可能,勒索多采用非對稱加密,即使加密算法公開,以當前算力解密也要上百年。APT化、供應鏈攻擊、虛擬貨幣、暗網交易等新手段的結合,造成勒索攻擊更難檢測、難追蹤。

結合勒索攻擊的四個階段,華為防勒索解決方案構筑了端網云結合的四重防鎖鏈,將碎片化防御連接起來,提升IT基礎設施的數字韌性,對勒索攻擊進行精準阻擊。整體上,勒索攻擊還會持續演進,0day漏洞、新的攻擊手段、惡意軟件和變種層出不窮,做到絕對檢測和消滅不現實。這就像人體和病毒的關系,強身健體自固為本,構筑系統免疫力是核心。事前,縮小攻擊面、提前加固,建立多層邊界防線是前提;事中對攻擊范式進行分類分解,層層部署動靜態檢測和誘捕,做到攻擊進來及時響鈴,逐層分析、快速研判;事后,及時響應止損,并結合實時文件備份將數據損失減少到最小。

邊界入侵防線

勒索攻擊防御的核心要素在時間,防御時間越前移,實效最好,損失最低。針對亞太區TOP的網絡滲透手段RDP利用、漏洞利用和釣魚,華為精密構造了多重微型過濾網。

首先,收縮對外暴露攻擊面是第一步,這是獲取攻防主動權的關鍵。鴉片戰爭清軍和英國遠征軍交戰,清軍兵力是占絕對優勢的,但沒有可正面對抗的“船堅炮利”,放棄海上交鋒,全國幾千里的海岸線都成為防御范圍,什么時候打、打哪里是敵軍說了算。今天企業安全防御專業水平不斷提升,但減少攻擊面,縮短戰線,反客為主還是要放在第一步。事前建立各類安全基線,漏洞補丁提前加固,減少和修復面向互聯網的脆弱點。特別要加強供應鏈的代碼審計和安全檢查,可引入自動化工具和軟件成分分析等技術,持續對熱門開源軟件和應用進行監控,降低勒索攻擊從第三方系統進入的風險。

第二,通過華為零信任方案,貫徹外網訪問應用級最小授權。對每一次訪問端到端的基于設備、角色、應用進行安全檢查和動態威脅評估,層層認證授權,包括供應鏈設備和應用可信控制,降低黑客和惡意代碼滲透風險,結合微隔離將威脅阻塞在最小控制范圍。

第三,從邊界檢測上,集成威脅信息的華為AI防火墻是第一道前置過濾網,形成預測性“先知”的能力。針對勒索攻擊慣用的RDP暴力破解、釣魚郵件附件、攜碼URL和釣魚網頁,AI防火墻可以在勒索核心載荷釋放前的黃金期,基于RDP爆破攻擊IP威脅信息、勒索C2遠控IP或域名、惡意URL分類庫進行精準阻斷。同時,借助AI防火墻集成的下一代防病毒引擎,聯動沙箱和郵件安全網關,借助內置的動靜態多引擎和智能檢測算法,精確檢測郵件惡意附件、惡意鏈接的下載程序。華為乾坤云安全智能中心,可覆蓋千萬級入站勒索攻擊IP,RDP爆破攻擊IP覆蓋率97%,漏洞攻擊IP覆蓋率90%以上,以及億級AI惡意網頁檢測分類庫。同時,引入了獨特的NLP自動分析技術,可自動化提取勒索公開安全事件報告威脅信息,加上沙箱勒索樣本培植分析,整體可批量生產勒索C2遠控IP、域名、Hash等各類熱點IOC。

第四,是漏洞利用檢測。現有勒索攻擊已利用的漏洞數量有220個以上,流行家族平均利用7個以上的組合漏洞。其中三分之一是7年前的,而且一半以上是CVSS分數不高的非高危漏洞。這些漏洞絕大部分仍然流行,比如永恒之藍MS17-010依然“永恒”,因為企業里還有大量沒修復漏洞的存量主機,勒索攻擊團伙也追求高ROI,該漏洞被最新的勒索家族頻繁使用,達到內網快速橫向傳播的效果。企業打最新的漏洞補丁,會忽略老漏洞的修復,而這些木桶的短板實際會給企業帶來更大風險。華為乾坤云可為企業提供事前主動漏洞檢測和分析服務,幫助企業提前發現各類系統、中間件和應用服務漏洞,給出詳細漏洞體檢報告和修復建議。針對勒索相關的RCE遠程代碼執行、提權和暴力破解漏洞利用,華為AI防火墻已基本覆蓋,通過虛擬補丁和規則對勒索漏洞利用行為進行實時阻斷。華為AI防火墻內置硬件模式匹配加速引擎,和獨特的精細化語法分析技術,在現網入侵檢測簽名全開啟下性能不下降,并具備分段、跨包等400+反躲避檢測能力,有效阻斷漏洞入侵。面對未來更多的勒索新變種、新的漏洞利用,華為未然實驗室長期專注各類漏洞挖掘和利用研究,第一時間生成漏洞利用規則,不斷提升0day、Nday漏洞事前分析和覆蓋能力。

守的反面是攻,華為未然實驗室同時積累了專業的滲透測試和BAS攻擊模擬能力,基于ATT&CK攻擊矩陣,分析勒索主流的攻擊技術和熱點漏洞的利用方式,經過統計分析,形成關鍵攻擊模擬插件case,包括釣魚、提權、駐留、橫移和勒索加密行為。通過插件的組合,模擬全鏈路的攻擊行為,持續對企業安全防御體系進行模擬攻擊,主動評估客戶安全防御的有效性和風險,確保基礎設施反勒索攻擊彈性。

未知惡意流量監測防線

對于新的未知勒索攻擊,入侵手段和使用的惡意載荷在不斷變化,加密通信、C2托管正常服務器、雙面工具等躲避手段加劇迷惑性,如何在萬變中找到一條檢測出路?華為AI防火墻和HiSec Insight NDR集成了多維流量智能檢測算法,含加密流量檢測,可覆蓋勒索攻擊鏈路檢測的多個階段,包括RDP暴力破解、Web滲透、可疑Webshell行為等入口突破,以及早期惡意載荷投遞、可疑C2回連、內部橫移、數據回傳等8個攻擊階段共30多類檢測能力,其中基于機器學習的檢測算法20種以上。在實際攻防場景中,AI防火墻和NDR檢測發現了大量惡意C2、隱蔽通道、慢速暴破等攻擊,在提升檢出率、發現未知威脅方面效果顯著,貢獻了32%常規簽名無法檢出的攻擊事件。對編碼、繞過簽名檢測場景的準確率可達95%以上。

此外,從UEBA發現異常的維度上,HiSec Insight內置的對等組算法可以學習企業內部實體“白行為”基線,對偏離網絡基線的異常行為進行冒泡。基于華為HiSec Insight安全態勢感知,聯動網絡探針抓包、EDR采集進一步取證溯源,在萬變中撥清迷霧,一步一步逼近威脅真相,及時聯動安全設備和EDR阻斷C2回連通信、清除惡意程序等。

內網終端多維防線

終端是勒索攻擊防御的最重要一道防線,短兵交接,風馳云走,這里的“一字訣”是“快”。在這個與攻擊者終極PK的修羅場,高效的靜態和動態行為檢測需要嚴密配合,在勒索核心載荷落盤或運行前阻斷,確保時效是關鍵。首先是防病毒AV引擎,華為HiSec EDR集成了下一代AV引擎,可實時掃描發現勒索攻擊早期木馬、提權等惡意程序投遞,阻止進一步釋放勒索軟件;同時,基于內核級文件寫入、運行阻斷查殺技術,在勒索加密載荷落盤或運行前高速掃描,確保勒索軟件不運行下的高檢出和高查殺率。華為HiSec EDR AV引擎采用MDL專有病毒語言,以少量資源精準覆蓋海量變種;集成專有在線神經網絡等高精度智能算法、反躲避技術等,可檢測深度隱藏、嵌套、壓縮的病毒,并具備一定未知病毒檢測能力;借助乾坤云端強大的文件安全生產系統,利用多AV和沙箱集群,集成10多種以上的自動化簽名算法,對海量樣本進行高效、高質覆蓋,持續對抗分析每日百萬新增惡意樣本,準確檢測流行勒索軟件家族,以及挖礦、木馬、僵尸、后門、蠕蟲等各類惡意軟件。在對抗檢測、智能檢測算法、簽名泛化能力和掃描性能上具備領先。

對于變種和未知勒索軟件,基于威脅知識,從攻擊者的角度分析戰術,拆解攻擊招式是關鍵。攻擊的形式可以千變萬化,但從行為上都可以進行總結和計算,形成威脅范式。整體思路是“誘敵入網,反客為主”。華為HiSec EDR動態行為檢測采用內核級監控,結合內核動態誘餌文件部署,對進程創建、進程注入、鏡像加載、文件寫入、注冊表修改、誘餌文件修改、網絡連接和指令調用等進行全面監控。借鑒曾國藩湘軍的“結硬寨”的戰術,基于威脅范式精心密織一張行為捕獲網,網分三層:

第一層,廣泛打點,在EDR端側密布各類異常行為探測器,可有效捕獲已知未知勒索在早期的可疑行為。

第二層,通過獨有的內存威脅圖,對單終端進程樹、文件、憑據等對象訪問行為鏈,進行毫秒級上下文關聯,支持流式異常狀態機匹配,輸出高置信度惡意行為,基于高性能主機IPS,結合靜態AV引擎將95%以上的勒索攻擊實時阻斷閉環在終端側。

第三層,構筑在云端,通過乾坤云對跨終端、異構數據源進行時空層面的綜合關聯和溯源,結合AI算法和全局威脅溯源圖深度歸因,還原攻擊鏈,實現70%以上威脅一鍵自動化處置率。即使勒索攻擊采用隱蔽性極高的內存型無文件攻擊,或利用OS自帶二進制、合法工具、powershell命令等進行躲避,也能在關鍵點觸碰網中的鈴鐺,基于運行時行為上下文關聯,找出破綻。

最后通過端網、端云、網云三個層面的XDR綜合聯動,和勒索攻擊賽跑,達到秒級甚至毫秒級的加密實施前檢測和阻斷,將損失降到最低。

文件實時備份防線

最后兜底的是創建數據備份,要求在平時主動識別關鍵資產,做好重要數據端云多備份,才能做到攻擊常態化的日子里“有糧不慌”。華為乾坤云提供數據資產主動識別服務,同時對部署了HiSecEDR的終端,即將推出實時文件備份方案,通過勒索行為檢測,動態發現高可疑的文件訪問模式,如誘餌文件訪問、批量文件遍歷、修改后綴名等,觸發實時文件備份,將文件損失數量盡量減少到個位數。針對存儲陣列服務器的勒索感染,華為推出存儲防勒索聯合方案,提供AirGap、安全快照、復制鏈路加密和存儲加密等多重保護。并通過在陣列容器內置偵測分析引擎,支持機器學習判斷文件異常變化,及時發現并阻斷勒索攻擊,觸發安全快照恢復。

未來的勒索攻擊發展可能會蔓延到車輛、智能家居等IoT新興領域,攻擊的目標和形式不斷變化,防御對抗將是長期性的。對企業和安全廠商來說,防御的道與術方向上不變,需借助云網端協同將核心的防御邏輯、知識和能力流程化、自動化,同時動態更新特征和算法保持威脅主動感知的靈敏度。核心依然是事前正向提升免疫力,自固為本,包括建立零信任機制,筑牢多維邊界防線,加強攻防演練和日常培訓等;事中反向層層編織具備演進能力的防御檢測和誘捕體系,一招一式拆解各種攻擊伎倆;事后回溯恢復。提升數字韌性和反攻擊雙向能力,獲取攻防主動權,對勒索和各類新型攻擊進行常態化治理,打贏這場持久戰。

金鐵牛發布“技術+品質+品牌”三核戰略 驅動倉儲貨架行業革新

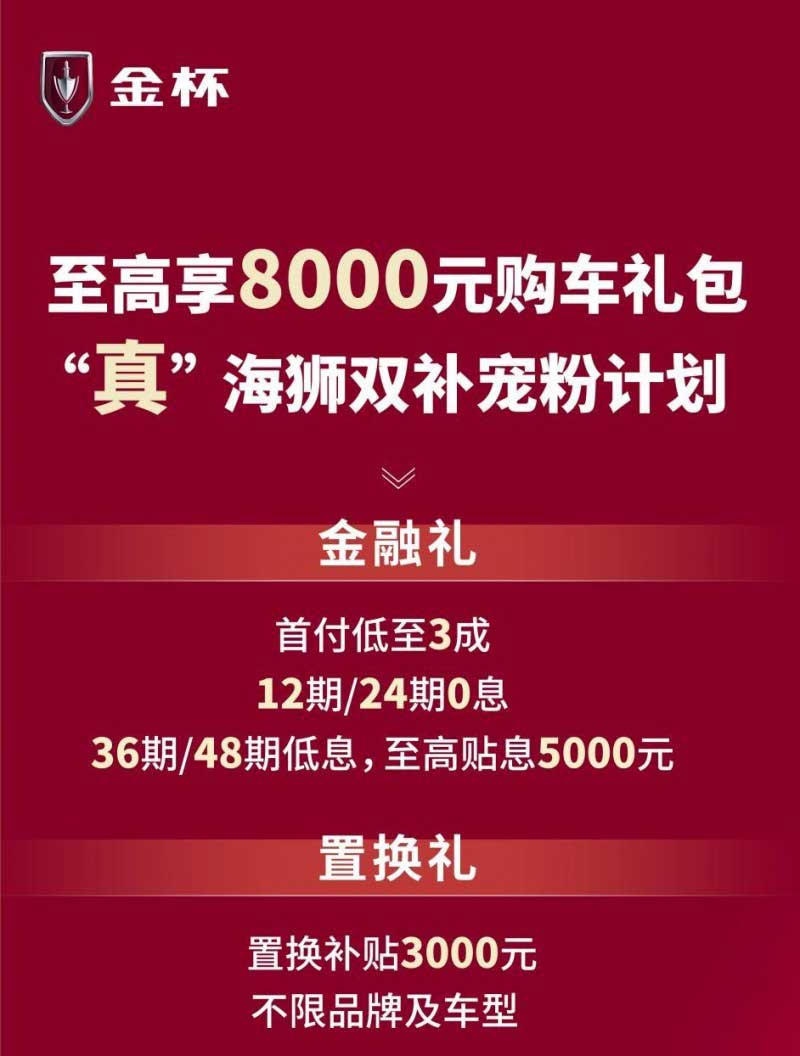

金鐵牛發布“技術+品質+品牌”三核戰略 驅動倉儲貨架行業革新 金杯海獅2025款到店 “雙補”8000元真超值

金杯海獅2025款到店 “雙補”8000元真超值 普貨敏貨香港雙清 香港利勤通運幫大宗貿易少走彎路

普貨敏貨香港雙清 香港利勤通運幫大宗貿易少走彎路 松下制冷創新實踐項目落地!攜手伐德魯斯Vahterus板殼式

松下制冷創新實踐項目落地!攜手伐德魯斯Vahterus板殼式 智創強港,慧贏未來 -2025年智慧港口大會即將在青島召開

智創強港,慧贏未來 -2025年智慧港口大會即將在青島召開