來源:中國電商物流網(wǎng) 發(fā)布時間:2019-11-22 12:8

身處外貿(mào)行業(yè),收到客戶的采購訂單郵件自然是好事,但也不應(yīng)高興過早,因為這樣一封“陌生”的郵件也可能是不法黑客進(jìn)行病毒偽裝的釣魚郵件。11月20日上午,某外貿(mào)公司客服小張像往常一樣,打開公司內(nèi)部郵箱,發(fā)現(xiàn)收到不明人員發(fā)來的一封郵件,同時在附件中還包含一個名為“K378-19-SIC-RY - ATHENA REF. AE19-295.gz”的附件。小張解壓附件后,發(fā)現(xiàn)電腦里多了一個Jscript腳本文件,進(jìn)一步點擊后釋放出了木馬文件StealerFile.exe,小張感覺不對勁,向騰訊安全發(fā)來求助。

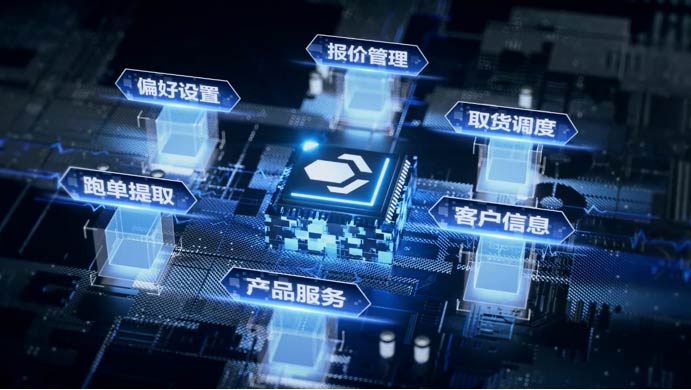

騰訊安全技術(shù)專家經(jīng)過深入溯源分析后,確認(rèn)小張經(jīng)歷的是一起典型的針對外貿(mào)公司從業(yè)者發(fā)起的一次定向攻擊。攻擊者向企業(yè)聯(lián)系人郵箱批量發(fā)送“采購訂單”,實際附件文件攜帶病毒。受害者一旦打開附件,惡意文檔便會釋放多個“竊密寄生蟲”木馬,進(jìn)而控制目標(biāo)系統(tǒng),盜取企業(yè)機(jī)密信息。

(圖:“竊密寄生蟲”木馬攻擊郵件示例)

小張的事件并不是個例,近期騰訊安全御見威脅情報中心曾監(jiān)測到多起以竊取機(jī)密為目的的釣魚郵件攻擊,因木馬PDB信息中包含字符“Parasite Stealer”,騰訊安全技術(shù)專家將其命名為“竊密寄生蟲”木馬。不法黑客在搜集大批目標(biāo)企業(yè)聯(lián)系人郵箱后,批量發(fā)送偽裝成“采購訂單”的釣魚郵件。一旦用戶不慎運行附件文檔,就會被植入遠(yuǎn)控木馬,瀏覽器記錄的登錄信息、Outlook郵箱密碼及其他企業(yè)機(jī)密信息,將被不法黑客竊取。

據(jù)監(jiān)測數(shù)據(jù)統(tǒng)計,此次有數(shù)千家企業(yè)受到“竊密寄生蟲”木馬攻擊影響,攻擊目標(biāo)主要集中在貿(mào)易服務(wù)、制造業(yè)和互聯(lián)網(wǎng)行業(yè)。廣東、北京、上海等地由于經(jīng)濟(jì)發(fā)達(dá),外貿(mào)企業(yè)和互聯(lián)網(wǎng)企業(yè)相對密集,成為本次攻擊受害較嚴(yán)重的區(qū)域。

跨越速運以全方位員工關(guān)懷,構(gòu)筑行業(yè)人才培育生態(tài)

跨越速運以全方位員工關(guān)懷,構(gòu)筑行業(yè)人才培育生態(tài) 任小姐出海戰(zhàn)略咨詢:如何抓住亞馬遜Cosmo算法紅利?

任小姐出海戰(zhàn)略咨詢:如何抓住亞馬遜Cosmo算法紅利? 山海無阻 同頻共振|山特×順豐:以智慧解鎖物流新速度

山海無阻 同頻共振|山特×順豐:以智慧解鎖物流新速度 曬在春光里,「防曬服不服」加熱防曬生意溫度

曬在春光里,「防曬服不服」加熱防曬生意溫度 跨越速運與德邦大件物流對比:科技與時效驅(qū)動下的成本價值博弈

跨越速運與德邦大件物流對比:科技與時效驅(qū)動下的成本價值博弈